黄鹤楼香烟价格表图,失控天际,鹿视网

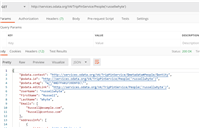

首先也要明白一点,什么是sql注入

所谓sql注入,就是通过把sql命令插入到web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的sql命令。具体来说,它是利用现有应用程序,将(恶意的)sql命令注入到后台数据库引擎执行的能力,它可以通过在web表单中输入(恶意)sql语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行sql语句。

1.直接参数化,那么在直接处理sql语句时,把值给传递过来的时候,我们不要直接进行赋值,而是要把这些字段的值参数化,然后再进行赋值,后续还有其他的处理方式待补充,我也需要做个验证

cmd.commandtext = @"select count(*) from userinfo where username=@username and userpwd=@userpwd";

cmd.parameters.addwithvalue("@username",txtusername.text); //sql参数化

cmd.parameters.addwithvalue("@userpwd",txtuserpwd.text);

object result = cmd.executescalar();

如对本文有疑问,请在下面进行留言讨论,广大热心网友会与你互动!! 点击进行留言回复

Blazor server side 自家的一些开源的, 实用型项目的进度之 CEF客户端

.NET IoC模式依赖反转(DIP)、控制反转(Ioc)、依赖注入(DI)

vue+.netcore可支持业务代码扩展的开发框架 VOL.Vue 2.0版本发布

网友评论