毁灭之王1.10,美女大逃亡,神经算法

摘要:

本文演示如何向有效用户提供jwt,以及如何在webapi中使用该token通过jwtbearermiddleware中间件对用户进行身份认证。

认证和授权区别?

首先我们要弄清楚认证(authentication)和授权(authorization)的区别,以免混淆了。认证是确认的过程中你是谁,而授权围绕是你被允许做什么,即权限。显然,在确认允许用户做什么之前,你需要知道他们是谁,因此,在需要授权时,还必须以某种方式对用户进行身份验证。

什么是jwt?

根据维基百科的定义,json web token(jwt),是一种基于json的、用于在网络上声明某种主张的令牌(token)。jwt通常由三部分组成:头信息(header),消息体(payload)和签名(signature)。

头信息指定了该jwt使用的签名算法:

header = '{"alg":"hs256","typ":"jwt"}'

hs256表示使用了hmac-sha256来生成签名。

消息体包含了jwt的意图:

payload = '{"loggedinas":"admin","iat":1422779638}'//iat表示令牌生成的时间

未签名的令牌由base64url编码的头信息和消息体拼接而成(使用"."分隔),签名则通过私有的key计算而成:

key = 'secretkey' unsignedtoken = encodebase64(header) + '.' + encodebase64(payload) signature = hmac-sha256(key, unsignedtoken)

最后在未签名的令牌尾部拼接上base64url编码的签名(同样使用"."分隔)就是jwt了:

token = encodebase64(header) + '.' + encodebase64(payload) + '.' + encodebase64(signature) # token看起来像这样: eyjhbgcioijiuzi1niisinr5cci6ikpxvcj9.eyjsb2dnzwrjbkfzijoiywrtaw4ilcjpyxqioje0mji3nzk2mzh9.gzsrasys8exbxln_ownfsrgczcmjmmjliuyu5cspyhi

jwt常常被用作保护服务端的资源(resource),客户端通常将jwt通过http的authorization header发送给服务端,服务端使用自己保存的key计算、验证签名以判断该jwt是否可信:

authorization: bearer eyjhbgci*...<snip>...*yu5cspyhi

准备工作

使用vs2019创建webapi项目,并且安装nuget包

microsoft.aspnetcore.authentication.jwtbearer

startup类

configureservices 添加认证服务

services.addauthentication(options =>

{

options.defaultauthenticatescheme = jwtbearerdefaults.authenticationscheme;

options.defaultchallengescheme = jwtbearerdefaults.authenticationscheme;

options.defaultscheme = jwtbearerdefaults.authenticationscheme;

}).addjwtbearer(options =>

{

options.savetoken = true;

options.requirehttpsmetadata = false;

options.tokenvalidationparameters = new tokenvalidationparameters()

{

validateissuer = true,

validateaudience = true,

validaudience = "https://www.cnblogs.com/chengtian",

validissuer = "https://www.cnblogs.com/chengtian",

issuersigningkey = new symmetricsecuritykey(encoding.utf8.getbytes("securekeysecurekeysecurekeysecurekeysecurekeysecurekey"))

};

});

configure 配置认证中间件

app.useauthentication();//认证中间件、

创建一个token

添加一个登录model命名为logininput

public class logininput

{

public string username { get; set; }

public string password { get; set; }

}

添加一个认证控制器命名为authenticatecontroller

[route("api/[controller]")]

public class authenticatecontroller : controller

{

[httppost]

[route("login")]

public iactionresult login([frombody]logininput input)

{

//从数据库验证用户名,密码

//验证通过 否则 返回unauthorized

//创建claim

var authclaims = new[] {

new claim(jwtregisteredclaimnames.sub,input.username),

new claim(jwtregisteredclaimnames.jti,guid.newguid().tostring())

};

identitymodeleventsource.showpii = true;

//签名秘钥 可以放到json文件中

var authsigningkey = new symmetricsecuritykey(encoding.utf8.getbytes("securekeysecurekeysecurekeysecurekeysecurekeysecurekey"));

var token = new jwtsecuritytoken(

issuer: "https://www.cnblogs.com/chengtian",

audience: "https://www.cnblogs.com/chengtian",

expires: datetime.now.addhours(2),

claims: authclaims,

signingcredentials: new signingcredentials(authsigningkey, securityalgorithms.hmacsha256)

);

//返回token和过期时间

return ok(new

{

token = new jwtsecuritytokenhandler().writetoken(token),

expiration = token.validto

});

}

}

添加api资源

利用默认的控制器weatherforecastcontroller

[authorize]

[apicontroller]

[route("api/[controller]")]

public class weatherforecastcontroller : controllerbase

到此所有的代码都已经准好了,下面进行运行测试

运行项目

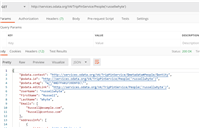

使用postman进行模拟

输入url:https://localhost:44364/api/weatherforecast

发现返回时401未认证,下面获取token

通过用户和密码获取token

如果我们的凭证正确,将会返回一个token和过期日期,然后利用该令牌进行访问

利用token进行请求

ok,最后发现请求状态200!

总结

以上就是这篇文章的全部内容了,希望本文的内容对大家的学习或者工作具有一定的参考学习价值,谢谢大家对移动技术网的支持。

如对本文有疑问,请在下面进行留言讨论,广大热心网友会与你互动!! 点击进行留言回复

Blazor server side 自家的一些开源的, 实用型项目的进度之 CEF客户端

.NET IoC模式依赖反转(DIP)、控制反转(Ioc)、依赖注入(DI)

vue+.netcore可支持业务代码扩展的开发框架 VOL.Vue 2.0版本发布

网友评论